在当今数字化浪潮中,网络安全威胁正以愈发隐蔽的方式渗透进用户终端。本文将以技术解析与防护实践为主线,深度剖析木马病毒下载链的运作机制,并系统性阐述数据防护策略,为读者提供立体化的安全防护认知。

一、木马病毒传播的隐蔽路径解析

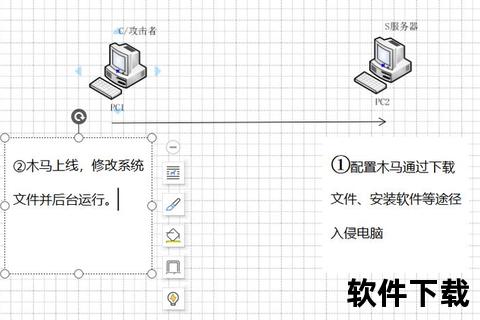

1. 伪装策略的多维进化

木马病毒常通过双后缀名文件(如"合同.pdf.exe")或仿冒合法软件(如伪装成Telegram安装包)进行传播。攻击者利用Windows默认隐藏扩展名的特性,结合自解压文件(SFX)技术,将恶意程序与正常文档捆绑。例如,某样本运行时会在C:intellogs路径释放名为"dlhost.exe"的下载器,该程序具备动态获取API地址、检测调试环境等反分析功能。

2. 传播渠道的生态化布局

3. 传播链的典型案例

近期发现的SADBRIDGE攻击链,通过多层注入技术实现隐蔽传播:

1. 诱导下载含恶意DLL的ZIP压缩包

2. 利用x64dbg.exe合法程序侧加载恶意模块

3. 部署具备UAC绕过能力的加载器

4. 最终植入GOSAR后门程序实现远程控制

二、数据防护的技术纵深体系

1. 终端防护技术演进

2. 数据安全防护策略

| 防护层级 | 技术手段 | 实施案例 |

|-|-|-|

| 传输层 | SSL/TLS加密+国密算法 | 商务密邮的邮件加密方案 |

| 存储层 | 文件级加密+访问控制 | 勒索病毒防护中的智能合约备份 |

| 应用层 | DLP内容识别+水印追踪 | 防截屏技术与文件操作审计 |

3. 企业防护管理框架

三、安全防护工具的实战解析

以病毒追踪防护系统为例(虚构技术型App),展示防护工具的运作逻辑:

1. 核心功能矩阵

mermaid

graph TD

A[实时监控] --> B{异常行为检测}

B -->|文件篡改| C[勒索病毒拦截]

B -->|注册表修改| D[恶意注入阻断]

A --> E[流量分析] --> F[钓鱼链接识别]

2. 技术特性对比

| 功能维度 | 传统杀毒软件 | 新一代防护系统 |

|-|--|-|

| 检测机制 | 特征码匹配 | 行为模式识别+AI预测 |

| 响应速度 | 分钟级 | 毫秒级 |

| 资源占用 | 平均15%CPU | 智能降耗低于5% |

3. 用户操作指南

1. 安全扫描流程:

2. 应急响应功能:

四、行业发展趋势与防护展望

1. 攻击技术演进方向

2. 防御体系创新路径

3. 用户防护建议

面对日益复杂的网络威胁,防护策略需要实现从"单点布防"到"体系化作战"的转变。通过持续跟踪攻击手法演变(如Golang跨平台木马的兴起),结合智能合约、行为分析等新技术应用,方能构建起适应数字时代的安全防护网络。用户既需保持基础安全素养,也要善用专业化工具,在攻防博弈中掌握主动权。